开源安全检测工具通过分析代码、配置和依赖项,帮助识别安全漏洞。用户需首先选择适合项目的工具,如OWASP ZAP或SonarQube,并安装配置。随后,使用工具扫描代码库或应用程序,生成安全报告,指出潜在风险。最后,开发团队根据报告,修复漏洞并加强安全防护。定期使用此工具,可提高项目的整体安全性。

网络安全已经成为企业和个人用户最为关注的话题之一,网络攻击的手段日趋多样,黑客的攻击技能也在不断提升,使得安全防护变得越来越复杂。而在这个过程中,开源安全检测工具以其免费的特点和强大的功能,逐渐成为了网络安全领域的重要组成部分。弱密码将探讨如何有效地使用开源安全检测工具,以提高网络环境的安全性。

一、了解开源安全检测工具

开源安全检测工具是指那些源代码公开、可以自由使用和修改的安全工具。这类工具的开发通常由社区驱动,随着使用者的反馈和需求不断更新。广泛使用的一些开源安全检测工具包括 Nmap、OpenVAS、Metasploit、Burp Suite 等。这些工具在漏洞扫描、渗透测试、网络监控等方面都扮演着重要角色。

1.1 开源工具的优势

- 成本效益:开源工具通常是免费的,适合那些预算有限的小型企业或个人用户。

- 可定制性:由于源代码是开放的,用户可以根据自身需求定制工具的功能,从而更好地满足特定的安全需求。

- 社区支持:开源工具通常由活跃的社区支持,用户可以在论坛、GitHub 等平台上寻求帮助,同时也可以参与开发和改进工具。

1.2 开源工具的局限性

- 技术门槛:有些开源工具的使用需要相对较高的技术知识,普通用户可能难以独立操作。

- 更新频率:虽然大多数开源工具保持定期更新,但有些工具可能在安全性和功能性更新上滞后,用户需要自行关注工具的维护情况。

- 支持不足:与商业产品相比,开源工具可能缺乏专业的客户支持,遇到问题时用户需要依靠社区或自行解决。

二、选择合适的工具

在众多开源安全检测工具中,选择适合自己需求的工具至关重要。以下是一些常用工具的介绍,帮助用户选择合适的安全检测工具。

2.1 Nmap

Nmap 是一个开源的网络扫描和安全审计工具,能够帮助用户发现网络中活跃的主机、开放的端口及运行的服务。Nmap 非常适合于网络发现和安全审核。

2.2 OpenVAS

OpenVAS 是一款全面的漏洞扫描工具,能够进行广泛的安全审计。它提供了强大的漏洞检测能力,并且支持多种扫描模式,适合于对网络和系统进行全面的评估。

2.3 Metasploit

Metasploit 是一个功能强大的渗透测试框架,允许用户开发、测试和使用漏洞利用。它对安全研究人员和渗透测试员非常有帮助,用于模拟攻击情况并测试防御机制。

2.4 Burp Suite

Burp Suite 是一款集成了多种网络应用安全测试功能的工具,尤其适用于 Web 应用程序的漏洞测试。它提供了代理、爬虫、扫描等多种功能,可以有效帮助测试人员发现 Web 应用的安全漏洞。

三、开源安全检测工具的使用步骤

使用开源安全检测工具,首先需要明确测试目标、目标环境及其潜在风险,下面是一些通用的使用步骤。

3.1 环境准备

在开始使用开源安全检测工具之前,需要做好环境准备。这包括:

- 安装工具:根据所选工具的类型,下载并安装相应的软件。例如Nmap 和 OpenVAS 都可以通过官方网站获取并安装。

- 配置环境:配置用户需要的安全策略和权限,确保检测工具能够访问目标网络或系统。

3.2 明确测试目标

在进行安全检测之前,需要明确测试的目标。这可能包括:

- 网络设备:如路由器、交换机等。

- 服务器:如 Web 服务器、数据库服务器等。

- 应用程序:如 Web 应用程序、移动应用等。

明确目标后,可以选择适合的工具进行不同类型的测试。

3.3 进行安全检测

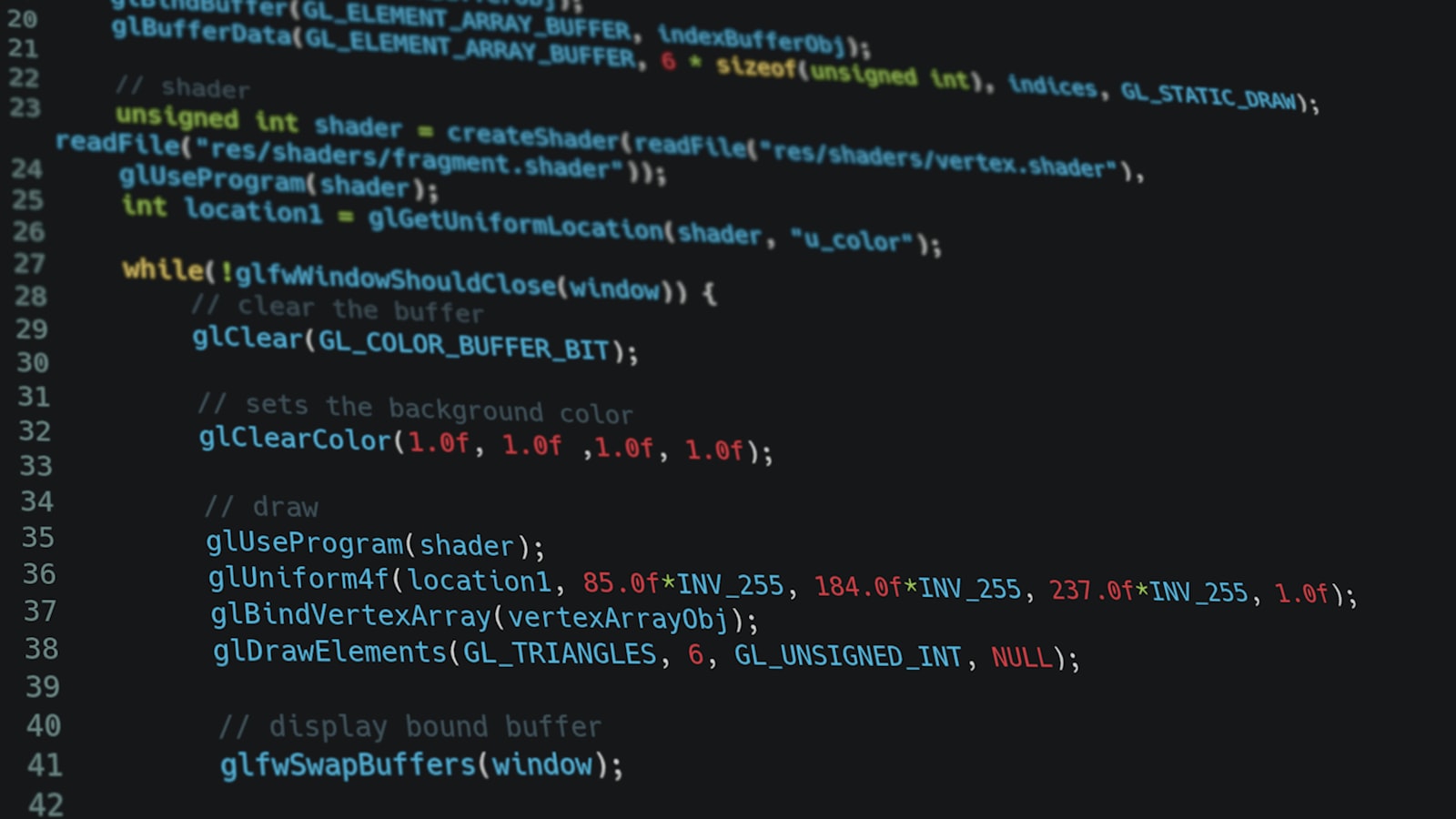

进行安全检测时,用户需要按照工具的使用说明进行操作。以下是一些常用工具的基本使用方式:

- Nmap:可以通过命令行输入

nmap <目标 IP 地址>来扫描网络设备,检查其开放的端口。 - OpenVAS:用户需登录到 OpenVAS 的 Web 界面,创建一个新任务,选择目标,设置扫描参数,然后启动扫描。

- Metasploit:在终端中启动 Metasploit 后,可以使用

use <模块>来选择要利用的漏洞模块,再使用set RHOSTS <目标 IP>来设置目标。 - Burp Suite:启动 Burp Suite 后,通过代理设置将浏览器流量路由到 Burp 中,然后使用内置工具开始对 Web 应用进行扫描和测试。

3.4 分析报告

在完成扫描之后,所有工具都将生成扫描报告。用户需要仔细分析报告中列出的漏洞、风险等级和建议的修复措施。报告的解析通常涉及以下几方面:

- 识别漏洞:理解报告中列出的每个漏洞,包括 CVSS 评分和影响范围。

- 优先级排序:根据风险等级和影响程度,优先处理危害较大的漏洞。

- 执行修复:根据工具提供的修复建议,开始进行系统或应用程序的修复。

3.5 持续监控与回归测试

安全检测并不是一次性的过程。完成检测并修复漏洞后,需建立持续监控机制,定期对网络和系统进行扫描。在修复完成后,进行回归测试确认漏洞是否真的被修复。

四、结论

开源安全检测工具在现代网络安全防护中扮演着至关重要的角色。通过合理选择和使用这些工具,用户可以有效识别和修复潜在的安全漏洞,提高整体的安全性。安全检测仅是网络安全的一个环节,仅依靠工具的检测是远远不够的,企业和个人都需要建立系统的安全策略,进行定期的安全审计和用户培训,以构建一个安全、稳定的网络环境。